Η Check Point Research, de Threat Intelligence-divisie van Check Point® Software Technologies Ltd. (NASDAQ: CHKP), 's werelds toonaangevende leverancier van cyberbeveiligingsoplossingen, publiceerde de Wereldwijde dreigingsindex Voor de maand september 2021.

ΟOnderzoekers melden dat terwijl de trickbot blijft bovenaan de lijst met de meest voorkomende malware staan, waardoor deze wordt beïnvloed 5% van organismen wereldwijd, de onlangs herboren Emotet keert terug naar de zevende plaats op de lijst. DE CPR onthult ook dat de industrie die de meeste aanvallen ontvangt de zijne is Onderwijs / Onderzoek.

Ondanks aanzienlijke inspanningen van Europol en verschillende andere wetshandhavingsinstanties eerder dit jaar om onderdrukking van Emotet, werd bevestigd dat het beruchte botnet in november weer in actie was en nu al de zevende meest gebruikte malware is. Trickbot staat deze maand voor de zesde keer bovenaan de lijst en is zelfs betrokken bij de nieuwe Emotet-variant, die zich op geïnfecteerde computers installeert met behulp van de Trickbot-infrastructuur.

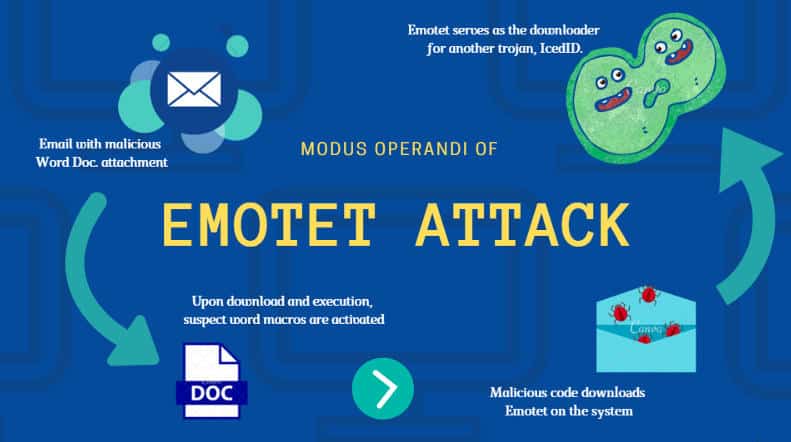

De Emotet verspreidt zich door phishing-e-mails met geïnfecteerde bestanden Word, Excel en Zip, die de ontwikkelen Emotet op de computer van het slachtoffer. De e-mails bevatten interessante koppen, zoals het laatste nieuws, facturen en valse bedrijfsnotities om slachtoffers te verleiden ze te openen. Meer recentelijk is Emotet ook begonnen zich te verspreiden via kwaadaardige pakketten van valse Adobe-software van Windows App Installer.

Het feit dat het zijn infrastructuur gebruikt trickbot betekent dat het de tijd verkort die nodig is om een redelijk aanzienlijke netwerkondersteuning over de hele wereld te krijgen. Aangezien het zich verspreidt via phishing-e-mails met kwaadaardige bijlagen, is het van vitaal belang dat zowel bewustwording als training van gebruikers bovenaan de lijst met cyberbeveiligingsprioriteiten van organisaties staan.

En iedereen die software wil downloaden adobe dient u eraan te denken, zoals bij elke aanvraag, dit alleen met officiële middelen te doen., zei de Maya Horowitz, VP Onderzoek bij Check Point Software.

Uit de reanimatie bleek ook dat de onderwijs-/onderzoekssector in november wereldwijd de meeste aanslagen heeft gepleegd, gevolgd door overheids-/militaire communicatie. De "Webservers Schadelijke URL-directory traversalIs nog steeds de kwetsbaarheid die het vaakst wordt misbruikt en die er invloed op heeft 44% organisaties wereldwijd, gevolgd door de “Openbaarmaking van openbaar gemaakte Git-repositorygegevens via webserver"Wat van invloed is op de" 43,7% van organisaties wereldwijd. DE "HTTP-headers Uitvoering van externe codeBlijft derde op de lijst van meest misbruikte kwetsbaarheden, met een wereldwijde impact 42%.

Top malware-families

* De pijlen verwijzen naar de wijziging van de rangschikking ten opzichte van de vorige maand.

Deze maand is de trickbot is de meest populaire malware die de 5% van organisaties wereldwijd, gevolgd door Agent Tesla en Formulierboek, beide met een wereldwijde impact 4%.

- ↔ trickbot - De Trickbot is een modulaire botnet en Banktrojan die voortdurend wordt bijgewerkt met nieuwe functies, kenmerken en distributiekanalen. Hierdoor kan het flexibele en aanpasbare malware zijn die kan worden verspreid als onderdeel van multifunctionele campagnes.

- ↑ Agent Tesla - De Agent Tesla is een geavanceerde RAT wat werkt als keylogger en een interceptor die het toetsenbord van het slachtoffer, het toetsenbord van het systeem, schermafbeeldingen en inloggegevens op verschillende software die op de machine is geïnstalleerd (inclusief Google Chrome, Mozilla Firefox en Microsoft Outlook).

- ↑ Formulierboek - De Formulierboek is een InfoSteeler verzamelt inloggegevens van verschillende webbrowsers, verzamelt schermafbeeldingen, controleert en registreert toetsaanslagen en kan bestanden downloaden en uitvoeren volgens opdrachten C&C.

Toonaangevende aanvallen in industrieën over de hele wereld:

Deze maand is de Onderwijs / Onderzoek is de branche met de meeste aanvallen ter wereld, gevolgd door Communicatieen Overheid / Leger.

- Onderwijs / Onderzoek

- communicatie

- Overheid / Leger

De meest misbruikbare kwetsbaarheden

Deze maand is de " Webservers Schadelijke URL-directory traversal”Is nog steeds de kwetsbaarheid die het vaakst wordt misbruikt en er invloed op heeft 44% van organisaties wereldwijd, gevolgd door de " Openbaarmaking van openbaar gemaakte Git-repositorygegevens via webserver ", wat van invloed is op de 43,7% van organisaties wereldwijd. DE " HTTP-headers Uitvoering van externe codeBlijft derde op de lijst van kwetsbaarheden met de meeste boerderijen, met een wereldwijde impact 42%.

- ↔ Web Servers Kwaadaardig URL Directory traversal (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE2020-8260) - Er is een kwetsbaarheid in het doorkruisen van directory's op verschillende webservers. Het beveiligingslek is te wijten aan een invoervalidatiefout op een webserver die de URL niet correct wist voor patronen die directory's kruisen. Succesvolle exploitatie stelt onbevoegde externe aanvallers in staat om willekeurige bestanden op de kwetsbare server te detecteren of er toegang toe te krijgen.

- ↔ Web server Blootgesteld Git bewaarplaats Informatie openbaring - Er is een beveiligingsinbreuk gemeld voor het vrijgeven van informatie in de Git Repository. Als u dit beveiligingslek met succes misbruikt, kan dit leiden tot onbedoelde openbaarmaking van accountgegevens.

- ↔ HTTP Headers op Afstand Code Uitvoering (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE2020-13756) Met HTTP-headers kunnen de client en server aanvullende informatie overdragen met een HTTP-verzoek. Een indringer op afstand kan een kwetsbare HTTP-header gebruiken om willekeurige code uit te voeren op de computer van het slachtoffer.

Top mobiele malware

In september xHelper bleef in de voorhoede van de meest voorkomende mobiele malware, gevolgd door AlienBot en flubot.

1. xHelper - Een kwaadaardige applicatie die voor het eerst verscheen in maart 2019 en wordt gebruikt om andere kwaadaardige applicaties te downloaden en advertenties weer te geven. De applicatie kan worden verborgen voor de gebruiker en kan zelfs opnieuw worden geïnstalleerd in geval van verwijdering.

2. AlienBot - De malwarefamilie Alien Bot is één Malware-as-a-Service (MaaS) voor Android-apparaten waarmee een indringer op afstand in eerste instantie kwaadaardige code kan invoeren in legitieme financiële toepassingen. De aanvaller krijgt toegang tot de accounts van de slachtoffers en neemt uiteindelijk de volledige controle over hun apparaat over.

3. flubot - De FluBot is een Android-malware die wordt verspreid via berichten (SMS) e-vissen (Phishing) en imiteert meestal transportlogistieke bedrijven. Zodra de gebruiker op de link in het bericht klikt, wordt FluBot geïnstalleerd en krijgt hij toegang tot alle gevoelige informatie op de telefoon.

De top 10 in Griekenland |

|||

| Malware naam | Wereldwijde impact | Impact op Griekenland | |

| Agent Tesla | 2.59% | 8.93% | |

| Formulierboek | 3.14% | 8.33% | |

| trickbot | 4.09% | 5.36% | |

| RemcoS | 2.20% | 4.76% | |

| Nanokern | 0.88% | 3.87% | |

| Vidar | 0.97% | 2.98% | |

| Glupteba | 2.41% | 2.68% | |

| grappenmaker | 0.08% | 2.38% | |

| liefdespoort | 0.33% | 2.38% | |

| Masslogger | 0.13% | 2.38% | |

Malwarefamilies in detail

Agent Tesla

De Agent Tesla is een geavanceerde RAT (Remote Access Trojan) die fungeert als keylogger en wachtwoorddief. Actief sinds 2014, de Agent Tesla kan het toetsenbord en klembord van het slachtoffer controleren en verzamelen, en kan schermafbeeldingen maken en inloggegevens ophalen die zijn ingevoerd voor een verscheidenheid aan software die op de computer van het slachtoffer is geïnstalleerd (inclusief Google Chrome, Mozilla Firefox en Microsoft Outlook e-mailclient). De Agent Tesla openlijk verkocht als een legale RAT waarbij klanten betalen $ 15 - $ 69 voor licenties.

FormBook

De FormBook is een InfoStealer gericht op hun besturingssysteem Dakramen en raamkozijnen en werd voor het eerst gedetecteerd in 2016. Geadverteerd op forums hacken als een tool met krachtige vermijdingstechnieken en relatief lage prijzen. De FormBook verzamelt geloofsbrieven vanuit verschillende webbrowsers en screenshots, monitoren en registreert toetsenborden en kan bestanden downloaden en uitvoeren volgens instructies C & C hem gegeven.

trickbot

De trickbot is een modulaire botnet- en banktrojan die zich richt op Windows-platforms en voornamelijk wordt verzonden via spam of andere malwarefamilies zoals Emotet. Trickbot verzendt informatie over het geïnfecteerde systeem en kan ook willekeurig modules downloaden en uitvoeren uit een breed scala dat beschikbaar is, zoals een VNC-module voor gebruik op afstand of een SMB-module voor implementatie binnen een getroffen netwerk. Zodra een machine is geïnfecteerd, gebruiken de indringers achter de Trickbot-malware dit brede scala aan modules niet alleen om bankgegevens van de doelcomputer te stelen, maar ook voor zijwaartse beweging en identificatie binnen de organisatie zelf, voordat een gerichte aanval wordt uitgevoerd. .

RemcoS

De RemcoS is een RAT die voor het eerst verscheen in 2016. Remcos wordt gedistribueerd via kwaadaardige Microsoft Office-documenten die aan SPAM-e-mails worden toegevoegd en is ontworpen om de UAC-beveiliging van Microsoft Windows te omzeilen en kwaadaardige software met hoge privileges uit te voeren.

NanoCore

De NanoCore is een trojan voor externe toegang, voor het eerst waargenomen in de natuur in 2013 en gericht op gebruikers van het Windows-besturingssysteem. Alle versies van RAT hebben basisadd-ons en functies zoals schermopname, cryptocurrency-mining, remote desktop-besturing en diefstal van webcamsessies.

Vidar

De Vidar is een infostealer die zich richt op Windows-besturingssystemen. Het werd voor het eerst ontdekt eind 2018 en is ontworpen om wachtwoorden, creditcardgegevens en andere gevoelige informatie van verschillende webbrowsers en digitale portemonnees te stelen. Vidar is op verschillende online forums verkocht en er is een malware-dropper gebruikt om de GandCrab-ransomware als secundaire lading te downloaden.

Glupteba

Bekend sinds 2011, de Glupteba is een achterdeur die gaandeweg is uitgegroeid tot een botnet. Tot 2019 bevatte het een C&C-adresupdatemechanisme via openbare BitCoin-lijsten, een ingebouwde browserdiefstalfunctie en een operatorrouter.

grappenmaker

Een Android-spyware op Google Play, ontworpen om sms-berichten, contactlijsten en apparaatinformatie te stelen. Bovendien signaleert de malware stilletjes aan het slachtoffer voor premiumdiensten op advertentiesites.

liefdespoort

De liefdespoort is een computerworm die zich kan verspreiden via netwerken voor het delen van netwerken, e-mail en bestanden. Na installatie kopieert het programma naar verschillende mappen op de computer van het slachtoffer en verspreidt het schadelijke bestanden die aanvallers op afstand toegang geven.

Masslogger

De Masslogger is een .NET-gegevensdief. Deze dreiging is een identificatietool die kan worden gebruikt om gegevens van gerichte servers te extraheren.

De Global Threat Impact Index en ThreatCloud-kaart van Check Point Software, op basis van de sectie ThreatCloud-intelligentie de bedrijven. De BedreigingsCloud biedt realtime dreigingsinformatie van honderden miljoenen sensoren wereldwijd, via netwerken, terminals en mobiele apparaten.

Intelligentie is verrijkt met AI-gebaseerde engines en exclusieve onderzoeksgegevens van Check Point Research, de afdeling Intelligence & Research van Check Point Software Technologies.

De volledige lijst van Top 10 malwarefamilies in november staat op haar blog Check Point.

Τύπου

Vergeet het niet te volgen Xiaomi-miui.gr bij Google Nieuws om direct op de hoogte te zijn van al onze nieuwe artikelen! U kunt ook, als u een RSS-lezer gebruikt, onze pagina aan uw lijst toevoegen door simpelweg deze link te volgen >> https://news.xiaomi-miui.gr/feed/gn

Vergeet het niet te volgen Xiaomi-miui.gr bij Google Nieuws om direct op de hoogte te zijn van al onze nieuwe artikelen! U kunt ook, als u een RSS-lezer gebruikt, onze pagina aan uw lijst toevoegen door simpelweg deze link te volgen >> https://news.xiaomi-miui.gr/feed/gn

Volg ons op Telegram zodat u als eerste op de hoogte bent van al ons nieuws!